Este texto consolidado es de carácter informativo y no tiene valor jurídico.

Este texto consolidado es de carácter informativo y no tiene valor jurídico.Las comunicaciones móviles de quinta generación o 5G constituyen un nuevo paradigma de las comunicaciones electrónicas con un gran potencial transformador en beneficio de la sociedad y la economía, pues se abre la posibilidad a la incorporación de nuevas funcionalidades que van a tener un gran impacto, como la computación en la red y su virtualización y segmentación o sus funciones, lo que permitirá la creación de redes virtuales, flexibles e inteligentes, ofreciendo baja latencia, conectividad ininterrumpida y la prestación de servicios de gran valor añadido para la sociedad y la economía en ámbitos como la medicina, el transporte, la logística y la energía. Por todo ello, la Unión Europea y España, directamente y a través del Mecanismo de Recuperación y Resiliencia, impulsan el rápido despliegue de redes 5G y la realización de proyectos demostrativos de su utilidad para distintos sectores mediante la prestación de servicios 5G.

Pese a las ventajas que aportan, la utilización confiable de las redes y servicios 5G exige disponer de un elevado nivel de protección puesto que presentan riesgos específicos derivados, por ejemplo, de una arquitectura de red más compleja, basada en servicios y distribuida, con una banda ancha móvil mejorada, de mayor capacidad, para el transporte y transmisión de grandes volúmenes de datos a alta velocidad, fiabilidad y capacidad para conectar un número masivo de dispositivos a la red o la provisión de servicios específicos para determinados usos o aplicaciones. La naturaleza interconectada de su infraestructura, así como su carácter transnacional y la dimensión transfronteriza de las amenazas, comporta que cualquier vulnerabilidad o incidente de seguridad importante pueda tener implicaciones en funciones esenciales para la economía y la sociedad, llegando incluso a afectar a la Unión Europea en su conjunto.

Estos nuevos riesgos específicos de seguridad de las comunicaciones móviles 5G se abordaron regulatoriamente a través del Real Decreto-ley 7/2022, de 29 de marzo, sobre requisitos para garantizar la seguridad de las redes y servicios de comunicaciones electrónicas de quinta generación, que incorpora en toda su extensión la Recomendación (UE) 2019/534, de 26 de marzo de 2019, de la Comisión Europea, sobre la ciberseguridad de las redes 5G, el análisis coordinado de los Estados miembros y la «caja de herramientas», incluyéndose las recomendaciones de la Comunicación de 29 de enero de 2020 de la Comisión Europea «Despliegue seguro de la 5G en la UE-Aplicación de la caja de herramientas de la UE» (COM/2020/50 final).

El Real Decreto-ley 7/2022, de 29 de marzo, se ha visto modificado recientemente por la disposición final quinta del Real Decreto-ley 6/2023, de 19 de diciembre, por el que se aprueban medidas urgentes para la ejecución del Plan de Recuperación, Transformación y Resiliencia en materia de servicio público de justicia, función pública, régimen local y mecenazgo, con el objetivo de reforzar los controles a efectuar por el Gobierno y el Ministerio para la Transformación Digital y de la Función Pública sobre las condiciones en las que se vienen efectuando la instalación de los distintos equipos, elementos, funciones y sistemas propios de la tecnología 5G, el despliegue de las redes 5G y la prestación de servicios de comunicaciones electrónicas 5G, en aras de alcanzar el objetivo último que persigue el Real Decreto-ley 7/2022, de 29 de marzo, que, como indica en su artículo 1, es el de establecer requisitos de seguridad para la instalación, el despliegue y la explotación de redes de comunicaciones electrónicas y la prestación de servicios de comunicaciones electrónicas e inalámbricas basados en la tecnología de quinta generación (5G).

La disposición final tercera del citado Real Decreto-ley 7/2022, de 29 de marzo, habilita al Gobierno para desarrollar reglamentariamente y aprobar el Esquema Nacional de Seguridad de redes y servicios 5G, lo que deberá realizarse mediante real decreto, a propuesta del Ministerio para la Transformación Digital y de la Función Pública, previo informe del Consejo de Seguridad Nacional, de acuerdo con el artículo 21 del Real Decreto-ley 7/2022, de 29 de marzo.

A su vez, los artículos 20 y 5.3 del Real Decreto-ley 7/2022, de 29 de marzo, establecen que el Esquema Nacional de Seguridad de redes y servicios 5G llevará a cabo un tratamiento integral y global de la seguridad de las redes y servicios 5G, considerando las aportaciones al alcance de cada agente de la cadena de valor de 5G para garantizar un funcionamiento continuado y seguro de la red y los servicios 5G, así como la normativa, las recomendaciones y los estándares técnicos de la Unión Europea, de la Unión Internacional de Telecomunicaciones (UIT) y de otras organizaciones internacionales, con el fin de garantizar el objetivo último de una explotación y operación seguras de las redes y servicios 5G en nuestro país. A tal efecto, en el Esquema Nacional de Seguridad de redes y servicios 5G se efectuará un análisis de riesgos a nivel nacional sobre la seguridad de las redes y servicios 5G y se identificarán, concretarán y desarrollarán medidas a nivel nacional para mitigar y gestionar los riesgos analizados.

En la búsqueda de este tratamiento integral de la seguridad de las redes y servicios 5G, el Esquema Nacional de Seguridad de redes y servicios 5G que se aprueba en este real decreto reconoce la existencia del Centro de Operaciones de Seguridad 5G de referencia, que depende del Ministerio para la Transformación Digital y de la Función Pública y que se encargará, entre otras tareas, de contribuir y apoyar al ejercicio de las facultades que al Ministerio para la Transformación Digital y de la Función Pública, y se le asignan en este ámbito funciones para proporcionar apoyo operativo a los sujetos obligados en actividades vinculadas a la prevención, protección, detección y respuesta frente a amenazas, incidentes y ciberataques a los sistemas, redes y servicios 5G, así como en la certificación y normalización de los mismos.

Para dar cumplimiento al mandato previsto en el artículo 21 y en la disposición final tercera del Real Decreto-ley 7/2022, de 29 de marzo, la presente norma aprueba el Esquema Nacional de Seguridad de las redes y servicios 5G.

Se cumple el principio de necesidad, pues este real decreto se dicta para garantizar un bien de interés general, como es la seguridad y confianza en las comunicaciones electrónicas. Es conforme con el principio de proporcionalidad ya que las medidas son adecuadas a los riesgos identificados en cada caso. Se ajusta al principio de seguridad jurídica porque se reconoce el marco normativo vigente en materia de seguridad y solo se añaden requisitos y controles adecuados a la singularidad de las redes y servicios 5G y sus riesgos. Se respeta el principio de transparencia, ya que los interesados han podido participar en el procedimiento de elaboración de la norma. Por último, cumple el principio de eficiencia pues se han limitado las cargas administrativas al mínimo imprescindible para conseguir el fin perseguido de garantizar la seguridad de las redes y servicios 5G.

Este real decreto ha sido sometido al procedimiento de información en materia de normas y reglamentaciones técnicas y de reglamentos relativos a los servicios de la sociedad de la información previsto en la Directiva (UE) 2015/1535 del Parlamento Europeo y del Consejo, de 9 de septiembre de 2015, por la que se establece un procedimiento de información en materia de reglamentaciones técnicas y de reglas relativas a los servicios de la sociedad de la información.

Este real decreto se dicta al amparo de lo dispuesto en el artículo 149.1. 21.ª y en el artículo 149.1. 29.ª de la Constitución, que atribuyen al Estado, respectivamente, competencia exclusiva en materia de régimen general de telecomunicaciones y en materia de seguridad pública.

En la tramitación de este real decreto se ha emitido informe por el Consejo de Seguridad Nacional.

En su virtud, a propuesta del Ministro para la Transformación Digital y de la Función Pública, de acuerdo con el Consejo de Estado, y previa deliberación del Consejo de Ministros en su reunión del día 30 de abril de 2024,

DISPONGO:

Se aprueba el Esquema Nacional de Seguridad de las redes y servicios 5G, que se inserta a continuación.

El Gobierno, mediante real decreto, a propuesta del Ministerio para la Transformación Digital y de la Función Pública, previo informe del Consejo de Seguridad Nacional, revisará el Esquema Nacional de Seguridad de redes y servicios 5G cuando las circunstancias lo aconsejen y, en todo caso, cada cuatro años.

El Real Decreto-ley 7/2022, de 29 de marzo, sobre requisitos para garantizar la seguridad de las redes y servicios de comunicaciones electrónicas de quinta generación y el Esquema Nacional de Seguridad de las redes y servicios 5G que se aprueba, serán de aplicación a generaciones de comunicaciones electrónicas posteriores a la quinta generación mientras no exista norma específica para las mismas.

La creación del Centro de Operaciones de Seguridad 5G de referencia por el artículo 41 del Esquema Nacional de Seguridad de las redes y servicios 5G contribuye al cumplimiento de los hitos CID# 243 y 244 de la componente 15, inversión 6 (C15.I6) del Plan de Recuperación, Transformación y Resiliencia.

Este real decreto y el esquema que aprueba se dictan al amparo de lo previsto en el artículo 149.1. 21.ª y en el artículo 149.1. 29.ª de la Constitución, que atribuyen al Estado, respectivamente, competencia exclusiva en materia de régimen general de telecomunicaciones y en materia de seguridad pública.

1. En todo lo que no esté regulado en este real decreto y el esquema que aprueba, será de aplicación supletoria lo dispuesto en la Ley 11/2022, de 28 de junio, General de Telecomunicaciones, y su normativa de desarrollo.

2. En lo no regulado en la Ley 11/2022, de 28 de junio, General de Telecomunicaciones, y su normativa de desarrollo, será aplicación supletoria el Real Decreto-ley 12/2018, de 7 de septiembre, de seguridad de las redes y sistemas de información y la Ley 8/2011, de 28 de abril, por la que se establecen medidas para la protección de las infraestructuras críticas, así como su respectiva normativa de desarrollo.

1. Se habilita a la persona titular del Ministerio para la Transformación Digital y de la Función Pública para desarrollar lo previsto en este real decreto y el esquema que aprueba, incluida la aprobación de instrucciones técnicas de seguridad.

2. Se habilita a la persona titular del Ministerio para la Transformación Digital y de la Función Pública para modificar mediante orden el contenido de los anexos del Esquema Nacional de Seguridad de las redes y servicios 5G en función de la evolución del avance tecnológico, de la aprobación de nuevos estándares técnicos y esquemas de certificación de equipos de telecomunicación y productos conectados y del desarrollo de diferentes configuraciones y parámetros técnicos de redes y servicios 5G y de venideras generaciones de comunicaciones electrónicas.

Este real decreto y el esquema que aprueba entrarán en vigor el día siguiente al de su publicación en el «Boletín Oficial del Estado».

Dado en Madrid, el 30 de abril de 2024.

FELIPE R.

El Ministro para la Transformación Digital

y de la Función Pública,

JOSÉ LUIS ESCRIVÁ BELMONTE

El Esquema Nacional de Seguridad de las redes y servicios 5G (en adelante, ENS5G) se aprueba en desarrollo de lo establecido en el Real Decreto-ley 7/2022, de 29 de marzo, sobre requisitos para garantizar la seguridad de las redes y servicios de comunicaciones electrónicas de quinta generación, en particular, en aplicación de su capítulo IV.

El ENS5G tiene los siguientes objetivos:

a) Reforzar la protección de la seguridad nacional.

b) Garantizar un funcionamiento continuado y seguro de las redes y servicios 5G.

c) Llevar a cabo un tratamiento integral y global de la seguridad de las redes y servicios 5G, considerando las aportaciones al alcance de cada agente de la cadena de valor de 5G.

d) Reforzar la seguridad en la instalación y operación de las redes de comunicaciones electrónicas 5G y en la prestación de los servicios de comunicaciones móviles e inalámbricas que se apoyen en las redes 5G.

e) Impulsar una seguridad integral del ecosistema generado por la tecnología 5G.

f) Promover un mercado de suministradores en las redes y servicios de comunicaciones electrónicas 5G suficientemente diversificado en aras de garantizar la seguridad basada en razones técnicas, estratégicas y operativas y evitar, por dichas razones, la presencia de suministradores con una calificación de alto riesgo o de riesgo medio en determinados elementos de red o ámbitos.

g) Fortalecer la industria y fomentar las actividades de I+D+i nacionales en ciberseguridad relacionadas con la tecnología 5G.

h) Impulsar la formación y la concienciación en ciberseguridad 5G.

A los efectos del ENS5G, se utilizarán las definiciones establecidas en el Real Decreto-ley 7/2022, de 29 de marzo, sobre requisitos para garantizar la seguridad de las redes y servicios de comunicaciones electrónicas de quinta generación, así como las definiciones establecidas en la Ley 11/2022, de 28 de junio, General de Telecomunicaciones, y en la Directiva 2018/1972, de 11 de diciembre de 2018, del Parlamento Europeo y del Consejo, por la que se establece el Código Europeo de las Comunicaciones Electrónicas.

El concepto de Seguridad Integral recogido en el ENS5G, se refiere a que la seguridad se entiende como un proceso integral constituido por todos los elementos humanos, materiales, técnicos, jurídicos y organizativos, dentro del ámbito y el marco de la seguridad de las redes y servicios 5G regulada por el Real Decreto-ley 7/2022, de 29 de marzo.

1. El ENS5G, en el marco de la seguridad de redes y servicios 5G regulada en el Real Decreto-ley 7/2022, de 29 de marzo, se aplica a los siguientes sujetos obligados:

a) Operadores 5G, definidos en el artículo 3.1, apartado a) del Real Decreto-ley 7/2022, de 29 de marzo.

b) Suministradores 5G, definidos en el artículo 3.1, apartado f) del Real Decreto-ley 7/2022, de 29 de marzo.

c) Usuarios corporativos 5G que tengan otorgados derechos de uso del dominio público radioeléctrico para instalar, desplegar o explotar una red privada 5G o prestar servicios 5G para fines profesionales o en autoprestación, definidos en el artículo 3.1, apartado g) del Real Decreto-ley 7/2022, de 29 de marzo.

2. El ENS5G también se aplica a las entidades de las Administraciones públicas que instalen, desplieguen y exploten redes 5G, ya sean públicas o privadas, o presten servicios 5G, disponibles al público o en autoprestación, cuando sus actividades no se lleven a cabo principalmente en los ámbitos de la seguridad nacional, la seguridad pública, la defensa nacional o la garantía del cumplimiento de la ley, incluidas la prevención, investigación, detección y enjuiciamiento de infracciones penales. Adicionalmente por su carácter excepcional, no se aplica en el ámbito de la defensa nacional a nivel general y, en particular, en las actividades de preparación y participación en operaciones militares por parte de las Fuerzas Armadas.

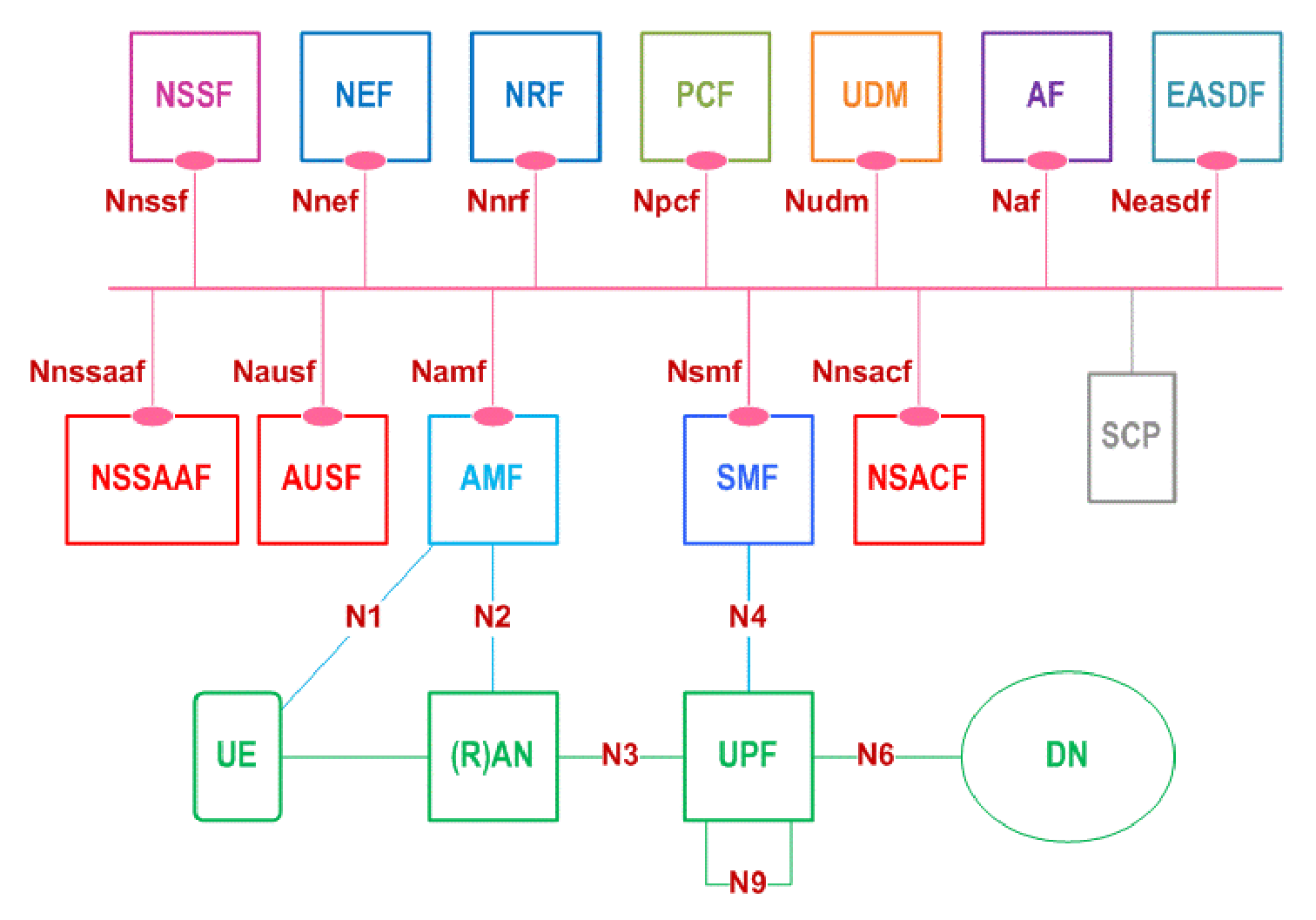

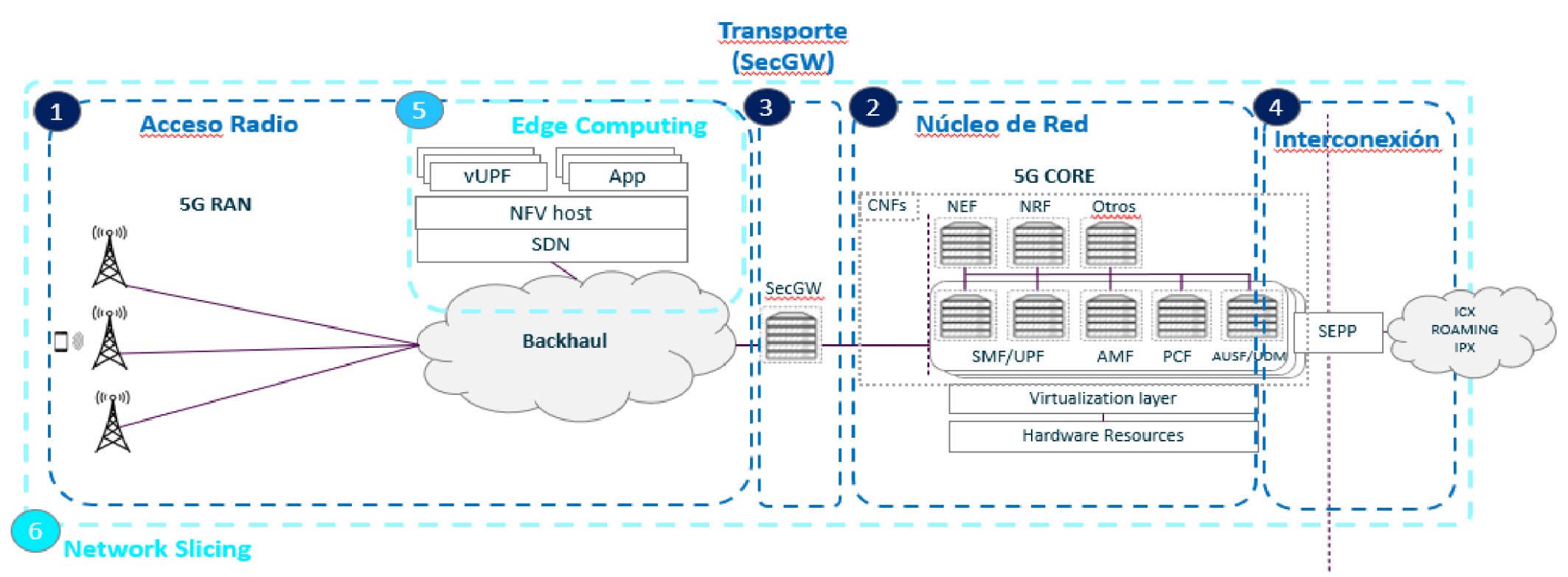

1. Una red de comunicaciones electrónicas 5G está integrada, al menos, por los siguientes elementos, infraestructuras y recursos:

a) Los relativos a las funciones del núcleo de la red.

b) Las funciones de transporte y transmisión.

c) La red de acceso.

d) Los sistemas de control y gestión y los servicios de apoyo.

e) Las funciones de computación en el borde, virtualización de red y gestión de sus componentes.

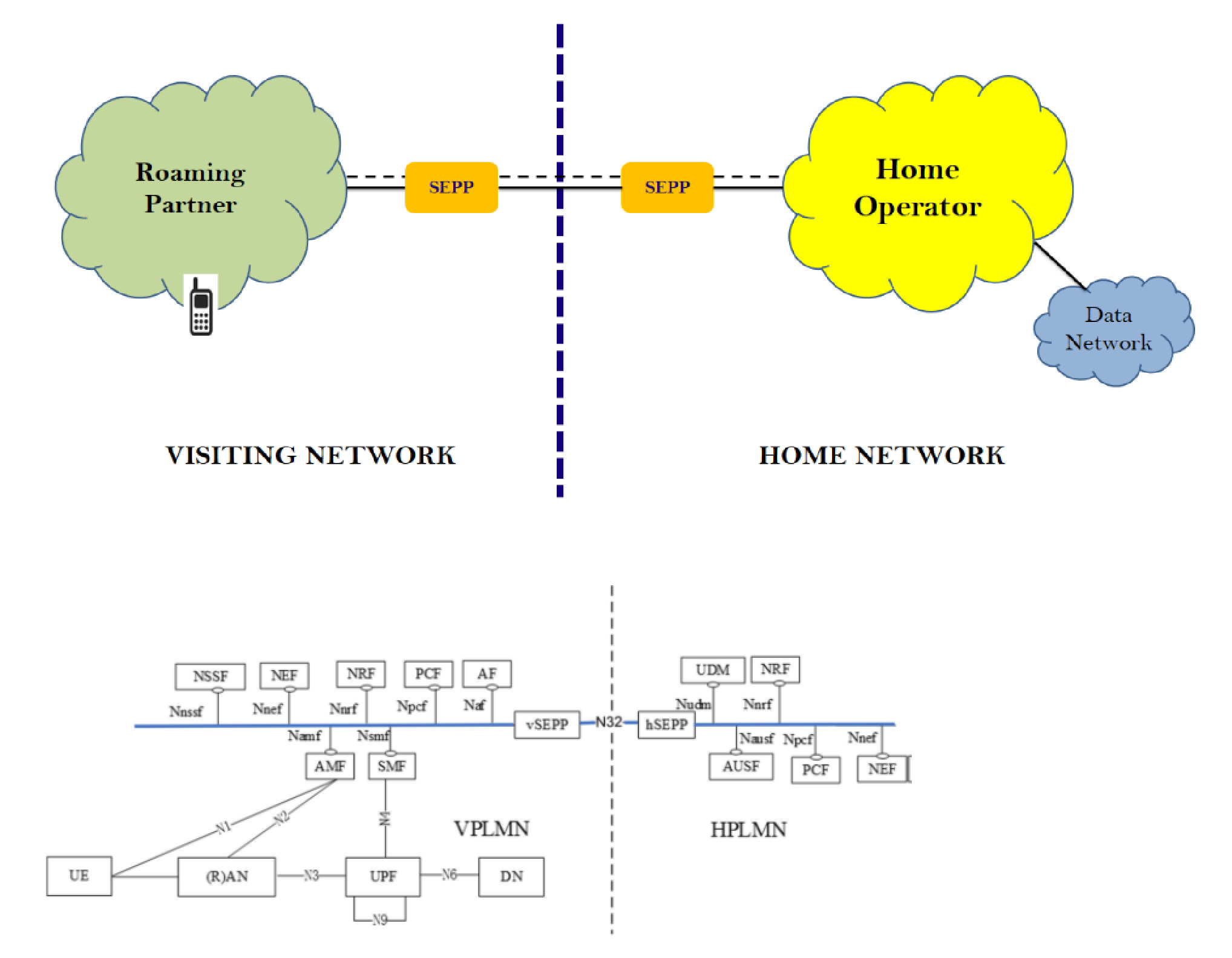

f) Los relativos a intercambios de tráfico o interconexión con redes externas e Internet.

g) Otros componentes y funciones a los que se refiere el anexo I.

2. Forman parte de la red 5G la totalidad de los elementos de red, infraestructuras, recursos y funciones de las redes empleadas para ofrecer servicios 5G, aun cuando también sean usados en las redes y servicios de comunicaciones electrónicas de generaciones móviles precedentes, de acuerdo con el artículo 3.1, apartado b) del Real Decreto-ley 7/2022, de 29 de marzo.

3. La descripción detallada de los elementos, infraestructuras y recursos que integran una red 5G figura en el anexo I.

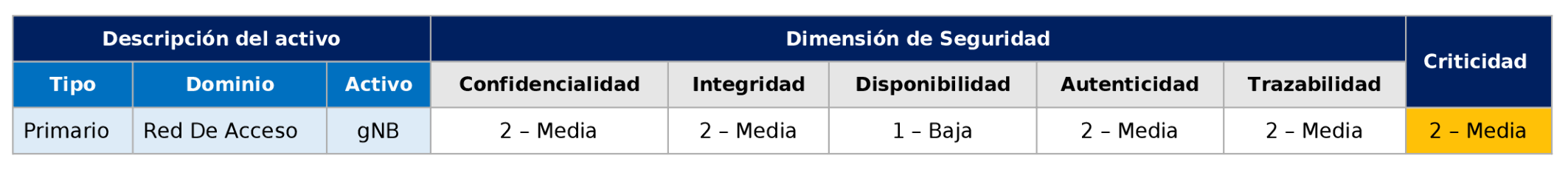

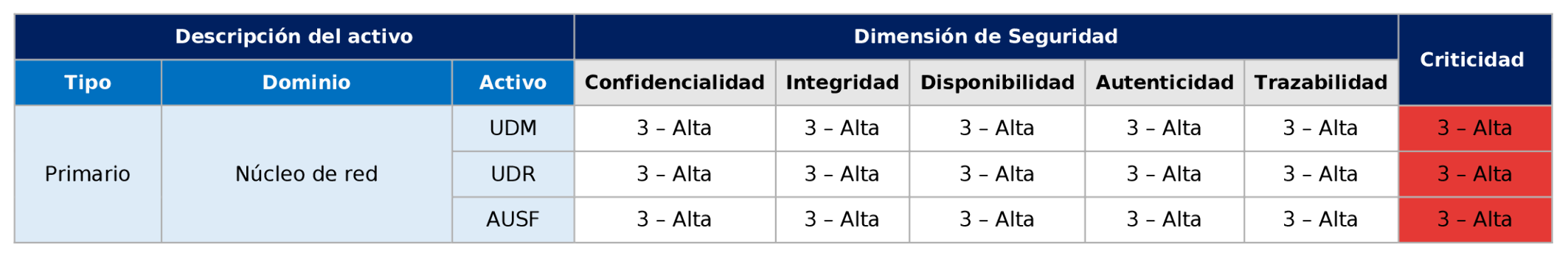

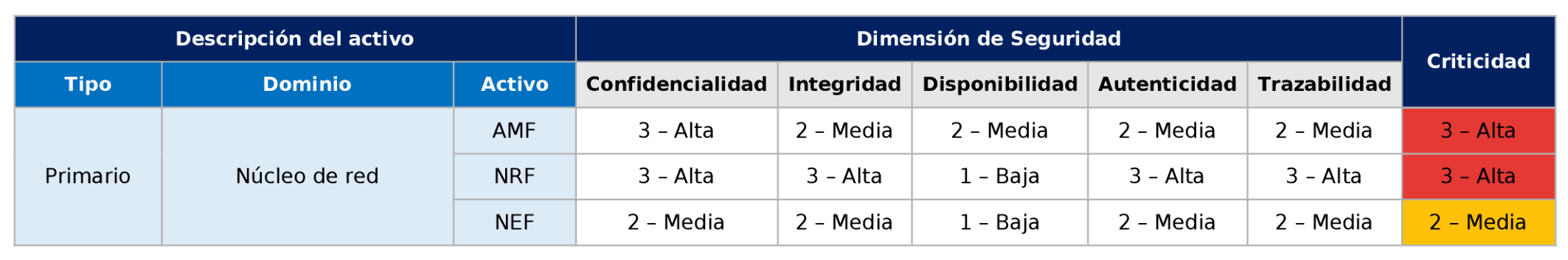

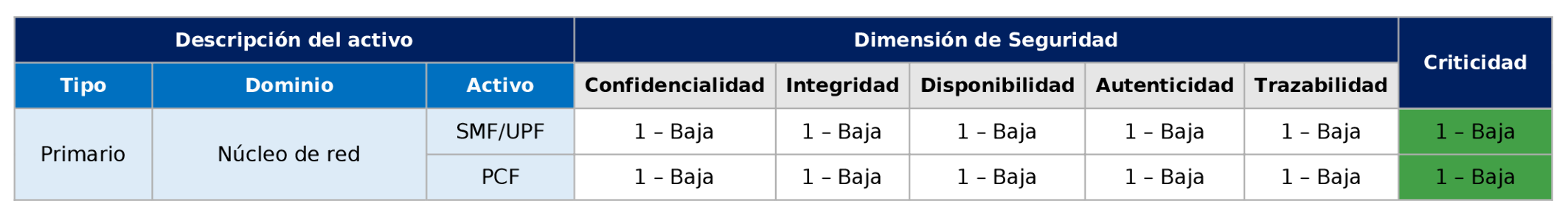

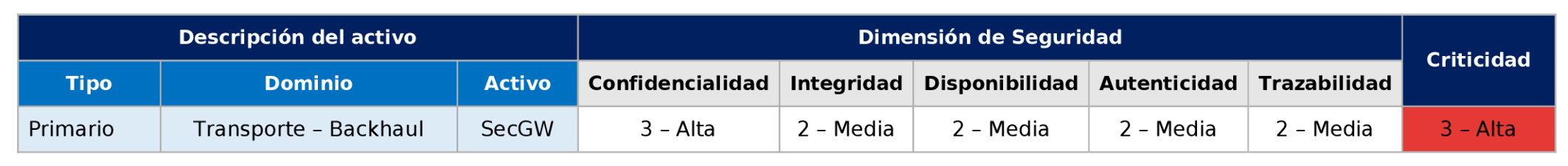

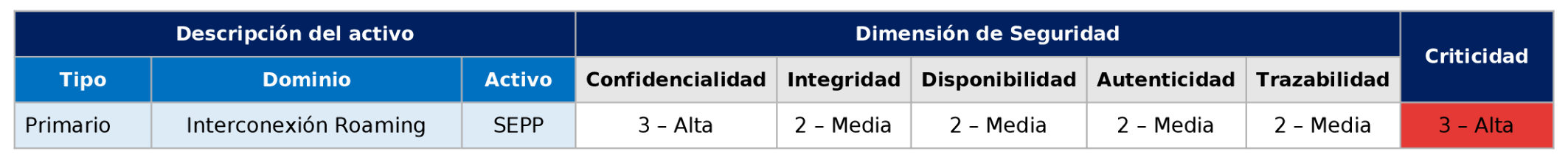

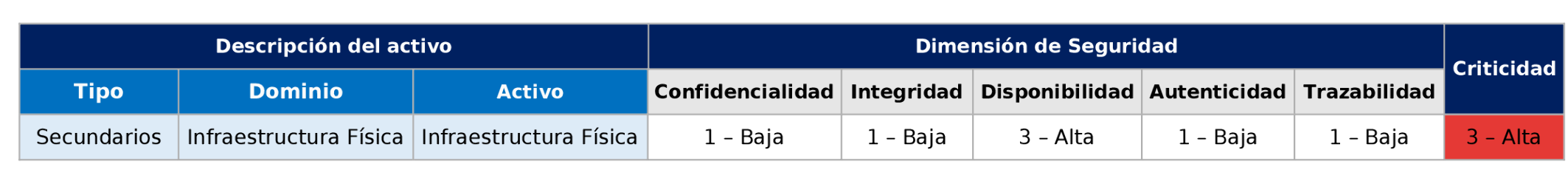

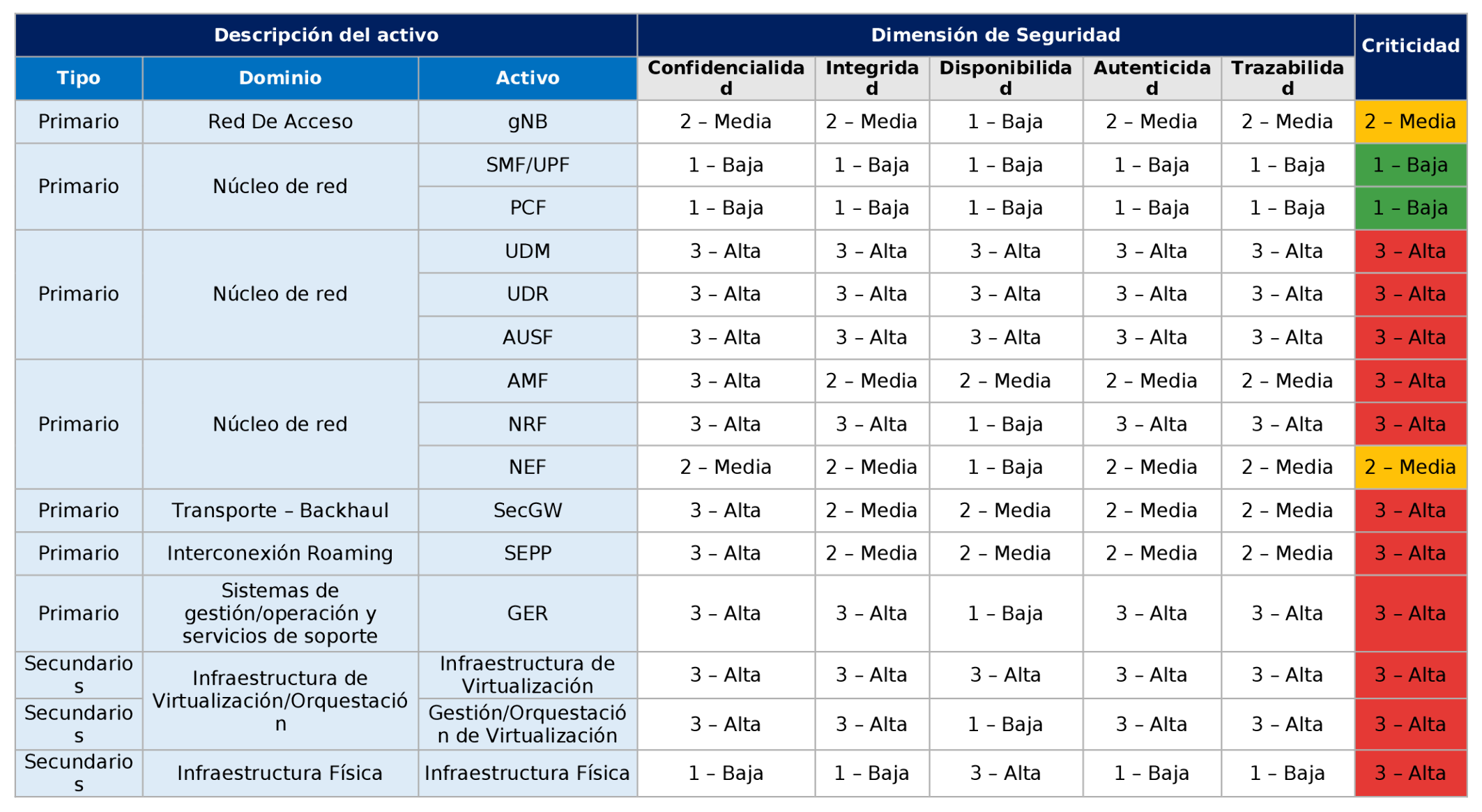

4. Dentro de cada una de las partes o elementos de una red 5G, sean partes o elementos críticos o no de la red 5G en los términos indicados en el artículo 6, apartados 2 y 3, del Real Decreto-ley 7/2022, de 29 de marzo, y en este artículo y en el siguiente, existirán diferentes activos que pueden presentar diferente grado de criticidad (alta, media, baja) en el análisis de riesgos en los términos indicados en el anexo II.

1. Son elementos críticos de una red 5G:

a) Los relativos a las funciones del núcleo de la red.

b) Los sistemas de control y gestión y los servicios de apoyo.

c) La red de acceso en aquellas zonas geográficas y ubicaciones que se determine.

2. Los elementos críticos de una red 5G pública deberán ubicarse dentro del territorio nacional, de acuerdo con el artículo 12.3, apartado e), del Real Decreto-ley 7/2022, de 29 de marzo.

3. No obstante, determinados elementos, funciones y sistemas tanto del núcleo de la red como de los sistemas de control y gestión y los servicios de apoyo podrán ubicarse fuera del territorio nacional, siempre y cuando el Ministerio para la Transformación Digital y de la Función Pública pueda ejercer las facultades que le atribuye el Real Decreto-ley 7/2022, de 29 de marzo, en particular, las facultades de inspección y régimen sancionador previstas en su capítulo V, de manera que pueda efectuar una verificación integral sobre el funcionamiento, operatividad y condiciones de uso de dichos elementos críticos de una red 5G y, en su caso, poder adoptar medidas, cautelares o definitivas, sobre dichos elementos, funciones y sistemas o el equipamiento utilizado en el ejercicio de las potestades que al Ministerio para la Transformación Digital y de la Función Pública le atribuye el Real Decreto-ley 7/2022, de 29 de marzo y la Ley 11/2022, de 28 de junio, General de Telecomunicaciones.

4. En el caso de que el Consejo de Ministros, previo informe del Ministerio para la Transformación Digital y de la Función Pública, llegue a la conclusión de que los elementos, funciones y sistemas tanto del núcleo de la red como de los sistemas de control y gestión y los servicios de apoyo que estén ubicados fuera del territorio nacional afecten a la seguridad o integridad de la red 5G teniendo en cuenta el análisis de las medidas técnicas o las medidas estratégicas relacionadas en los artículos 15.2 y 15.3, respectivamente, o condiciona sensiblemente el ejercicio de sus facultades de supervisión y potestades de inspección, podrá requerir al titular de la red 5G que dichos elementos, funciones y sistemas se ubiquen en territorio nacional. A tal efecto, la reubicación de los elementos, funciones y sistemas deberá producirse en el plazo que indique el Consejo de Ministros en su acuerdo, a propuesta del Ministerio para la Transformación Digital y de la Función Pública, previa audiencia del titular de la red 5G, si bien este plazo no podrá ser inferior a un año.

1. La seguridad se entiende como un proceso integral constituido por todos los elementos humanos, materiales, técnicos, jurídicos y organizativos relacionados con las redes o servicios 5G de los sujetos obligados afectados por el ámbito de aplicación y debe incorporarse desde el diseño e implementación de las redes 5G. El ENS5G tiene la vocación de llevar a cabo un tratamiento integral de la seguridad de las redes y servicios 5G.

2. A tal efecto, el ENS5G ha tenido en cuenta y deberá tener en cuenta en futuras actualizaciones o modificaciones la normativa, las recomendaciones y los estándares técnicos de la Unión Europea, de la Unión Internacional de Telecomunicaciones (UIT) y de otras organizaciones internacionales.

Asimismo, el ENS5G ha tenido en cuenta y deberá tener en cuenta en futuras actualizaciones o modificaciones las aportaciones, análisis de riesgos, planes de mitigación de riesgos y estrategias de diversificación de la cadena de suministro que se han ido proporcionando y que deberán proporcionar por los sujetos obligados en cumplimiento de las obligaciones establecidas en el Real Decreto-ley 7/2022, de 29 de marzo, en este esquema y en el resto de normativa.

3. En este contexto de seguridad integral, los sujetos obligados deberán llevar a cabo un tratamiento integral y global de la seguridad de las redes, elementos, infraestructuras, recursos, facilidades y servicios de los que sean responsables, para lo cual deberán realizar, mediante un método holístico, un análisis de las vulnerabilidades, amenazas y riesgos que les afecten como agentes económicos y de los componentes anteriormente relacionados, así como una gestión adecuada e integral de dichos riesgos mediante la utilización de las técnicas y medidas que sean adecuadas para lograr su mitigación o eliminación y alcanzar el objetivo final de una explotación y operación seguras de las redes y servicios 5G, considerando también las aportaciones de cada agente de la cadena de valor de 5G.

4. A fin de llevar a cabo un tratamiento integral de la seguridad de las redes y servicios 5G, el operador 5G deberá recabar de sus suministradores 5G las prácticas y medidas de seguridad que hubieren adoptado en los productos y servicios suministrados. Esta información deberá ser proporcionada por los suministradores 5G y su tratamiento será confidencial, de manera que sólo podrá ser utilizada por los operadores 5G para efectuar un análisis y gestión de riesgos y por el Ministerio para la Transformación Digital y de la Función Pública y los demás organismos públicos competentes para la aplicación de lo dispuesto en el Real Decreto-ley 7/2022, de 29 de marzo y este esquema.

5. Los sujetos obligados podrán enviar al Centro de Operaciones de Seguridad 5G de referencia a que se refiere el artículo 41 los datos requeridos para la detección del estado de la ciberseguridad de las redes y servicios 5G en tiempo real.

6. El Ministerio para la Transformación Digital y de la Función Pública, directamente o a través del Centro de Operaciones de Seguridad 5G de referencia a que se refiere el artículo 41, podrá formular los requerimientos de información necesarios a los sujetos obligados, que deberán ser respondidos en el plazo de 15 días hábiles a contar desde el día siguiente al de su notificación, a efecto de poder ejercer las funciones que le asigna el Real Decreto-ley 7/2022, de 29 de marzo.

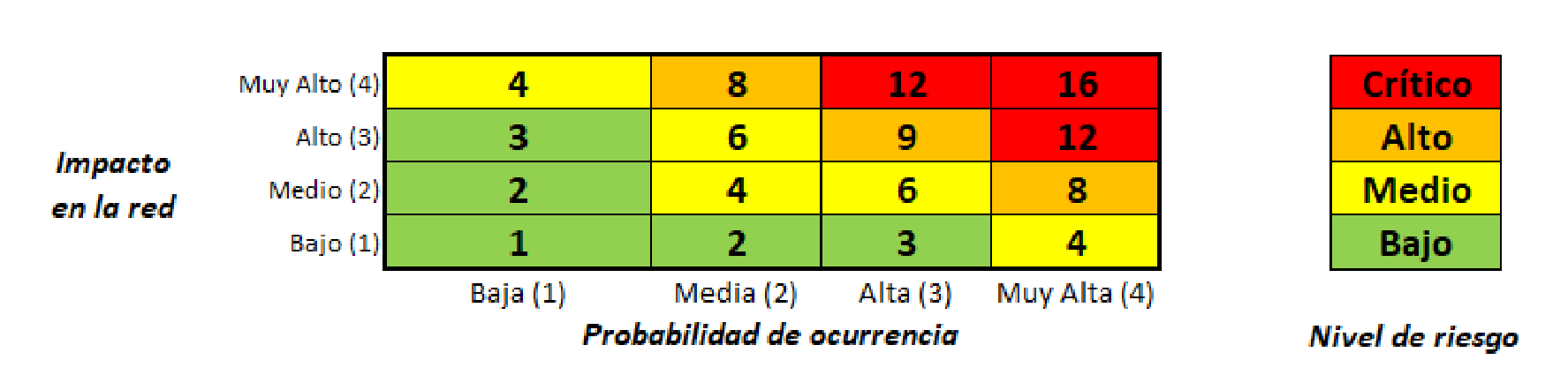

1. El análisis y la gestión de los riesgos es parte esencial del proceso de seguridad, debiendo constituir una actividad continua y permanentemente actualizada.

2. La gestión de riesgos permitirá el mantenimiento de un entorno controlado en la red o servicio 5G, minimizando los riesgos a niveles aceptables. La reducción a estos niveles se realizará mediante una apropiada aplicación de medidas de seguridad, de manera equilibrada y proporcionada a la naturaleza y características de la red, de los servicios a prestar y de los riesgos a los que estén expuestos, que deberán reflejarse en el análisis de riesgos.

1. La seguridad de los sistemas, redes y servicios 5G debe contemplar las acciones relativas a los aspectos de prevención, detección y respuesta, al objeto de minimizar sus vulnerabilidades y lograr que las amenazas no se materialicen o que, en el caso de hacerlo, no afecten gravemente a los datos tratados, a la operatividad e integridad de las redes 5G o a la prestación de un servicio 5G.

2. Las medidas de prevención, para ampliar el conocimiento de las vulnerabilidades, que podrán incorporar componentes orientados a la disuasión o a la reducción de la superficie de exposición, deben eliminar o reducir la probabilidad de que las amenazas lleguen a materializarse.

3. Las medidas de detección irán dirigidas a descubrir la presencia de un ciberincidente, una ciberamenaza o vulnerabilidad.

4. Las medidas de respuesta, orientadas a minimizar el impacto de los ciberincidentes y, en su caso, aplicando medidas de bloqueo, así como posteriormente la restauración del sistema, red o servicio 5G que pudiera haberse visto afectado por un incidente de seguridad.

5. Sin merma de los restantes principios básicos y requisitos mínimos establecidos, el sistema de información garantizará la conservación de los datos e información en soporte electrónico.

1. Las redes, elementos, infraestructuras, recursos, facilidades y servicios 5G han de disponer de una estrategia de protección y diversificación adecuada y proporcionada a los riesgos de cada elemento y capa de servicios 5G, de tal forma que, cuando uno de ellos se pueda ver comprometida, dicha estrategia permita:

a) Una reacción adecuada frente a los incidentes que no han podido evitarse, reduciendo la probabilidad de que el sistema sea comprometido en su conjunto.

b) Minimizar el impacto final del incidente.

2. La estrategia de protección y las líneas de defensa estarán constituidas por medidas de naturaleza organizativa, física y lógica. Se determinarán en las correspondientes instrucciones técnicas de seguridad.

1. La vigilancia continua permitirá la detección de actividades o comportamientos anómalos y su oportuna respuesta.

2. La evaluación permanente del estado de la seguridad de las redes y servicios 5G permitirán medir su evolución, detectando vulnerabilidades e identificando deficiencias de configuración.

3. Las medidas de seguridad se reevaluarán y actualizarán periódicamente, adecuando su eficacia a la evolución de los riesgos y los sistemas de protección, pudiendo llegar a un replanteamiento de la seguridad, si fuese necesario.

Cuando un sistema, red o servicio 5G trate datos personales le será de aplicación lo dispuesto en el Reglamento (UE) 2016/679 del Parlamento Europeo y del Consejo, de 27 de abril de 2016, relativo a la protección de las personas físicas en lo que respecto al tratamiento de datos personales y a la libre circulación de estos datos y por el que se deroga la Directiva 95/46/CE (Reglamento General de Protección de Datos) y en la Ley Orgánica 3/2018, de 5 de diciembre, de Protección de Datos Personales y garantía de los derechos digitales, o en su caso, el resto de normativa de aplicación, así como los criterios que se establezcan por la Agencia Española de Protección de Datos o en su ámbito competencial, por las autoridades autonómicas de protección de datos, sin perjuicio de los requisitos establecidos en el presente real decreto.

1. El análisis de riesgos a nivel nacional que se ha realizado en el marco del ENS5G es el que figura en el anexo II de este real decreto.

2. En la realización de este análisis, se ha tenido en cuenta:

a) El análisis general de los riesgos de las redes y servicios 5G, tomando en consideración la información recabada de los sujetos obligados.

b) El examen de las vulnerabilidades ligadas a la cadena de suministro de las redes y servicios 5G.

c) La evaluación del grado de dependencia de los suministradores del conjunto de las redes y servicios 5G en España teniendo en cuenta los análisis de riesgos y las estrategias de diversificación de suministradores remitidos por los operadores 5G, así como el riesgo de interrupción del suministro por circunstancias económicas, societarias o comerciales que afecten a los suministradores.

d) La evaluación de la eficacia de las medidas de seguridad aplicadas hasta la aprobación de cada análisis de riesgos nacional para mitigar los riesgos puestos de manifiesto por tal análisis.

e) La determinación de una jerarquía de riesgos en función de los análisis de riesgos llevados a cabo por los sujetos obligados.

1. Los criterios, requisitos, condiciones y plazos para que los sujetos obligados puedan diseñar e implementar técnicas y medidas de mitigación de riesgos son los que, al menos, figuran en el anexo III de este real decreto.

2. En la determinación de estos criterios y requisitos de gestión de riesgos se han tenido en cuenta el análisis de riesgos nacional que incorpora este esquema y la evaluación de la eficacia de las medidas aplicadas por los sujetos obligados para mitigar y gestionar los riesgos en las redes y servicios 5G.

1. El Gobierno, mediante acuerdo adoptado en Consejo de Ministros, podrá calificar que determinados suministradores 5G son de alto riesgo.

A tal efecto, el Gobierno analizará tanto las garantías técnicas de funcionamiento y operatividad de sus equipos, productos y servicios como su exposición a injerencias externas.

2. En relación con el análisis de las medidas y las garantías técnicas de funcionamiento y operatividad de sus equipos, productos y servicios se valorarán aspectos relativos al cumplimiento de normas o especificaciones técnicas, su verificación mediante esquemas de certificación, o la superación de pruebas o auditorías de seguridad realizadas por entidades independientes.

3. En relación con el análisis de las medidas estratégicas y exposición a injerencias externas, se valorarán los siguientes aspectos:

a) Los vínculos de los suministradores y de su cadena de suministro, con los gobiernos de terceros países.

b) La composición de su capital social y la estructura de sus órganos de gobierno.

c) El poder de un tercer Estado para ejercer presión sobre la actuación o ubicación de la empresa.

d) Las características de la legislación y la política de ciberdefensa y el respeto al derecho internacional y a las resoluciones y acuerdos de la Organización de las Naciones Unidas de ese tercer Estado.

e) Los acuerdos de cooperación en materia de seguridad, ciberseguridad, delitos cibernéticos o protección de datos firmados con el país tercero de que se trate, así como los tratados internacionales en esas materias de que sea parte dicho Estado.

f) El grado de adecuación de la normativa del tercer Estado sobre protección de datos personales a la de España, al Reglamento General de Protección de Datos aprobado por el Reglamento (UE) 2016/679 del Parlamento Europeo y del Consejo, de 27 de abril de 2016, relativo a la protección de las personas físicas en lo que respecta al tratamiento de datos personales y a la libre circulación de estos datos y por el que se deroga la Directiva 95/46/CE, adoptada por la Unión Europea y a cualquier otra normativa aplicable en materia de seguridad de las redes y sistemas de información y de telecomunicaciones.

4. El procedimiento para la calificación de determinados suministradores 5G como de alto riesgo se iniciará de oficio mediante acuerdo adoptado por el Ministerio para la Transformación Digital y de la Función Pública.

En la tramitación del expediente se solicitará informe a la Comisión Nacional de los Mercados y la Competencia, al Ministerio del Interior, al Ministerio de Defensa, al Departamento de Seguridad Nacional del Gabinete de la Presidencia del Gobierno, al Centro Nacional de Inteligencia del Ministerio de Defensa y al Instituto Nacional de Ciberseguridad de España.

En la propuesta de resolución, el Ministerio para la Transformación Digital y de la Función Pública concretará en relación con el suministrador 5G afectado las garantías técnicas de funcionamiento y operatividad de los equipos, productos y servicios suministrados así como su exposición a injerencias externas conforme a lo indicado en los apartados anteriores que justifican la decisión propuesta, así como las consecuencias que de dicha decisión se derivan y, en caso de que se declare suministrador de alto riesgo, el plazo en que los operadores 5G deberán llevar a cabo la sustitución de los equipos, productos y servicios proporcionados por dicho suministrador.

De la propuesta de resolución se dará audiencia a los operadores 5G y suministradores 5G afectados por un plazo de 15 días hábiles.

Una vez efectuados estos trámites, el Gobierno, mediante acuerdo adoptado en Consejo de Ministros, previo informe del Consejo de Seguridad Nacional, adoptará una decisión en el plazo de seis meses a contar desde la incoación del procedimiento.

5. El acuerdo del Consejo de Ministros por el que se califique a determinados suministradores 5G como suministradores de alto riesgo determinará el plazo en que los operadores 5G deberán llevar a cabo la sustitución de los equipos, productos y servicios proporcionados por dicho suministrador en la red y servicios del operador 5G, cuando ello fuera necesario, para lo cual deberá tener en cuenta las amenazas detectadas y los motivos que han justificado la declaración de un suministrador 5G como suministrador de alto riesgo, la situación del mercado de los suministradores, las alternativas de suministro de equipos y productos sustitutivos viables, la implantación de esos equipos y productos en la red 5G del operador, especialmente en los elementos críticos de la red 5G y en función de cuáles son en concreto los elementos críticos afectados, la dificultad intrínseca para llevar a cabo la sustitución de equipos, los ciclos de actualización de equipos, la migración de las redes 5G no autónomas a autónomas, así como su impacto económico.

En la determinación del plazo de sustitución, el acuerdo del Consejo de Ministros por el que se califique a determinados suministradores 5G como suministradores de alto riesgo podrá establecer un plazo diferente para los distintos elementos críticos de la red pública 5G en función de las amenazas detectadas y los motivos que han justificado la declaración de un suministrador 5G como suministrador de alto riesgo, la criticidad de dicho elemento o parte de él, de su afectación al funcionamiento y operatividad de la red y de la disponibilidad de equipos en ese momento en el mercado de equipos de telecomunicación, si bien, en ningún caso, este plazo podrá ser inferior a un año para cualquier elemento crítico de la red pública 5G.

El acuerdo del Consejo de Ministros por el que se califique a determinados suministradores 5G como suministradores de alto riesgo podrá determinar un plazo diferente para la sustitución de los equipos, productos y servicios para los distintos operadores 5G afectados en función de la repercusión que dicha sustitución tiene en la red de cada operador, de la afectación de la sustitución a los distintos elementos o partes de la red 5G, de la capacidad competitiva del operador, de los contratos de suministro de equipamiento suscritos y de la capacidad de suministro existente en el mercado de equipos de telecomunicación, si bien, en ningún caso, ese plazo podrá ser inferior a un año para cualquier elemento crítico de la red pública 5G.

6. El acuerdo del Consejo de Ministros por el que se califique que determinados suministradores 5G son de alto riesgo pone fin a la vía administrativa y es directamente recurrible ante la jurisdicción contencioso-administrativa, sin perjuicio de que potestativamente se pueda interponer contra el mismo un recurso de reposición con carácter previo al recurso contencioso-administrativo.

7. Los suministradores de alto riesgo cuyos equipos de telecomunicación, hardware, software o servicios auxiliares proporcionados sean utilizados única y exclusivamente en redes privadas 5G o para la prestación de servicios 5G en régimen de autoprestación son calificados como suministradores de riesgo medio.

1. El Consejo de Seguridad Nacional, previo informe del Ministerio para la Transformación Digital y de la Función Pública, podrá determinar las ubicaciones, áreas y centros en las que no se podrá instalar equipos de suministradores calificados de alto riesgo. En la emisión de su informe, el Ministerio para la Transformación Digital y de la Función Pública tendrá en cuenta las propuestas que le remitan el Ministerio del Interior, el Ministerio de Defensa, el Departamento de Seguridad Nacional del Gabinete de la Presidencia del Gobierno y el Centro Nacional de Inteligencia del Ministerio de Defensa.

2. En la determinación de estas ubicaciones, áreas y centros se incluirán las centrales nucleares, centros vinculados a la Defensa Nacional y las ubicaciones, áreas y centros que, por su vinculación a la seguridad nacional o al mantenimiento de determinados servicios esenciales para la comunidad o sectores estratégicos, sean determinados por Consejo de Seguridad Nacional.

3. En las estaciones radioeléctricas con las que se proporcione cobertura a estas ubicaciones, áreas y centros, los operadores 5G no podrán utilizar en la red de acceso radio de una red pública 5G equipos de telecomunicación, sistemas de transmisión, equipos de conmutación o encaminamiento y demás recursos, que permitan el transporte de señales, hardware, software o servicios auxiliares de suministradores que hayan sido calificados de alto riesgo.

4. Asimismo, para la instalación, modificación o adaptación de estaciones radioeléctricas que proporcionen cobertura a estas ubicaciones, áreas y centros previamente declarados, habida cuenta de su vinculación con la seguridad nacional o al mantenimiento de determinados servicios esenciales para la comunidad o sectores estratégicos, los operadores 5G deberán solicitar autorización a la Secretaría de Estado de Telecomunicaciones e Infraestructuras Digitales, en cuyo otorgamiento se tendrán en cuenta los equipos de telecomunicación, sistemas de transmisión, equipos de conmutación o encaminamiento y demás recursos, que permitan el transporte de señales, hardware, software o servicios auxiliares a instalar, las condiciones técnicas en el uso del dominio público radioeléctrico y las características intrínsecas y fines a proteger en esas ubicaciones, áreas y centros previamente declarados.

La Secretaría de Estado de Telecomunicaciones e Infraestructuras Digitales, en el otorgamiento de estas autorizaciones, podrá valorar los planes que los operadores 5G puedan presentar para la renovación tecnológica o la sustitución de equipos de transmisión radio y en la red de acceso que afecten a las ubicaciones, áreas y centros previamente declarados para las que se solicita autorización.

El plazo para el otorgamiento de estas autorizaciones es de tres meses, entendiéndose desestimada la solicitud en caso de ausencia de resolución expresa. La resolución, expresa o presunta, pone fin a la vía administrativa y es directamente recurrible ante la jurisdicción contencioso-administrativa, sin perjuicio de que potestativamente se pueda interponer contra el mismo un recurso de reposición con carácter previo al recurso contencioso-administrativo.

Queda exceptuado de la necesidad de obtener la autorización a que se refiere este apartado las operaciones de ampliación, adaptación, reparación y mantenimiento de estaciones radioeléctricas que proporcionen cobertura a estas ubicaciones, áreas y centros siempre y cuando dicha estación ya esté previamente instalada y autorizada y no implique ningún cambio de suministrador en ninguno de los elementos, hardware, software o capas en los sistemas que configuran la estación.

Quedan exceptuados de la solicitud de autorización la ampliación del equipamiento radioeléctrico ubicado en un nodo de un mismo suministrador por razones de capacidad, que ya se encuentre previamente instalado y autorizado conforme a los párrafos anteriores, así como cualquier operación de mantenimiento y reparación.

5. Las obligaciones establecidas en los apartados 3 y 4 de este artículo se aplican de forma exclusiva a los elementos de la red de acceso radio 5G según la definición del 3GPP mencionada en el anexo I.

6. La determinación y difusión de estas ubicaciones tendrán la calificación de materia reservada conforme a la regulación establecida en la Ley 9/1968, de 5 de abril, sobre secretos oficiales.

1. De acuerdo con lo previsto en el artículo 12.3.a) del Real Decreto-ley 7/2022, de 29 de marzo, los operadores 5G que sean titulares o exploten elementos críticos de una red pública 5G deberán diseñar una estrategia de diversificación en la cadena de suministro de los equipos de telecomunicación, sistemas de transmisión, equipos de conmutación o encaminamiento y demás recursos que permitan el transporte de señales en una red pública 5G.

2. En la red de acceso, los operadores 5G deberán contar con equipos de transmisión radio que sean proporcionados, como mínimo, por dos suministradores diferentes a efecto de favorecer la continuidad de los servicios 5G, la más fácil sustituibilidad de los equipos y evitar la dependencia exclusiva de un suministrador único.

A estos efectos, se considera que los suministradores no son diferentes si todos ellos pertenecen al mismo grupo de empresas, conforme a los criterios establecidos en el artículo 42 del Código de Comercio.

3. En el núcleo de la red y en los sistemas de control y gestión y los servicios de apoyo, el suministrador podrá ser único.

4. En el caso de que como consecuencia de operaciones de concentración empresarial, se redujera el número de suministradores incluidos en la estrategia de diversificación en la cadena de suministro que implicara que no se cumpliera el límite mínimo de dos suministradores diferentes establecido en el apartado 2, el operador 5G deberá comunicárselo al Ministerio para la Transformación Digital y de la Función Pública, que impulsará que el Gobierno, mediante acuerdo adoptado en Consejo de Ministros, previa audiencia de los operadores 5G y suministradores 5G afectados, decida si resulta posible mantener un suministrador único, teniendo en cuenta las condiciones concretas de la operación de concentración empresarial, la situación del mercado de los suministradores, las alternativas de suministro de equipos y productos sustitutivos viables, la implantación de esos equipos y productos en la red 5G del operador, especialmente en los elementos críticos de la red 5G, la calificación del suministrador como de alto riesgo, la dificultad intrínseca para llevar a cabo la sustitución de equipos, los ciclos de actualización de equipos, la migración de las redes 5G no autónomas a autónomas, así como su impacto económico.

5. El Ministerio para la Transformación Digital y de la Función Pública, si considera que no queda garantizada la continuidad en la prestación de los servicios 5G, la integridad física o lógica de la red 5G, que existe una amplia exposición al equipamiento instalado por un suministrador que en determinadas circunstancias puede poner en peligro la funcionalidad y operatividad de la red 5G o para garantizar la seguridad en la provisión de servicios utilizados por los servicios de Seguridad Nacional, Defensa Nacional o por distintas Administraciones Públicas, y teniendo en cuenta si existe calificación de suministradores de alto riesgo, las alternativas de suministro de equipos y productos sustitutivos viables, la implantación de esos equipos y productos en la red 5G del operador, especialmente en los elementos críticos de la red 5G, y los ciclos de actualización de equipos, podrá modificar la estrategia de diversificación en la cadena de suministro de un operador 5G.

Antes de aprobar la modificación, se deberá efectuar un trámite de audiencia con el operador 5G y suministrador o suministradores 5G afectados por un plazo de 15 días hábiles. La resolución pone fin a la vía administrativa y es directamente recurrible ante la jurisdicción contencioso-administrativa, sin perjuicio de que potestativamente se pueda interponer contra la misma un recurso de reposición con carácter previo al recurso contencioso-administrativo.

1. Los operadores 5G deberán analizar los riesgos de las redes y servicios 5G, detectando vulnerabilidades y amenazas que les afecten, tanto como agente económico, como por los elementos de red, infraestructuras, recursos, facilidades y servicios que empleen o provean en la instalación, despliegue y explotación de redes 5G o en la prestación de servicios 5G.

2. Los operadores 5G que sean titulares o gestionen elementos de red de una red pública 5G, en su análisis de riesgos, deberán llevar a cabo un estudio pormenorizado e individualizado de las amenazas y vulnerabilidades que afecten a los elementos, infraestructuras y recursos que integran una red 5G y que figuran en el anexo I, siguiendo la metodología descrita en el anexo II, apartado 1.

3. El análisis de riesgos que lleve a cabo un operador 5G deberá tener en cuenta, al menos, los siguientes factores:

a) Parametrización y configuración de elementos y funciones de red, incluidos los equipos de telecomunicación, hardware y software y servicios auxiliares que intervengan en el funcionamiento u operación de redes 5G o en la prestación de servicios 5G.

b) Políticas de integridad y actualización de los programas informáticos para garantizar la seguridad y funcionalidad de la red en todo momento.

c) Estrategias de permisos de acceso a activos físicos y lógicos, garantizando que sólo el personal autorizado pueda acceder a recursos críticos.

d) Evaluación de las dependencias de determinados proveedores en elementos críticos de la red 5G, identificando riesgos potenciales asociados con la cadena de suministro.

e) Identificación y evaluación de amenazas potenciales de agentes externos, incluyendo grupos organizados con capacidad para atacar la red.

f) Consideración de los equipos terminales y dispositivos conectados a la red, y su impacto en la seguridad global de la red.

g) Análisis de la interacción y el impacto de la red 5G sobre elementos de usuarios corporativos y redes externas conectadas.

h) Comprensión de la interrelación de la red 5G con otros servicios esenciales para la sociedad, evaluando cómo posibles interrupciones del servicio o compromisos de seguridad pueden afectar a estos servicios esenciales.

i) Priorización y jerarquización de riesgos basados en la afectación a elementos críticos de la red, el tipo de recurso, infraestructura y servicio afectado, la integridad y mantenimiento técnico de la red, la capacidad de detección y recuperación, el número y tipo de usuarios afectados, y el tipo de información comprometida.

j) Implementación de estrategias de resiliencia y recuperación ante desastres, para asegurar la continuidad del servicio frente a ataques cibernéticos, incidencias técnicas o desastres naturales, incluyendo la redundancia de sistemas críticos.

k) Realización de análisis de vulnerabilidades de manera regular, para identificar proactivamente vulnerabilidades de seguridad y resolverlas para mitigar posibles amenazas antes de que puedan ser explotadas.

4. A fin de llevar a cabo un tratamiento integral de la seguridad de las redes y servicios 5G, el suministrador deberá proporcionar a los operadores 5G a los que suministre las prácticas y medidas de seguridad que se han adoptado en los productos y servicios que han suministrado, teniendo en cuenta los factores de riesgo indicados en este capítulo y el perfil de riesgo del suministrador. Esta información deberá ser recibida por los operadores 5G y su tratamiento será confidencial, de manera que sólo podrá ser utilizada por los operadores 5G para efectuar un análisis y gestión de riesgos y por el Ministerio para la Transformación Digital y de la Función Pública y los demás organismos públicos competentes para la aplicación de lo dispuesto en el Real Decreto-ley 7/2022, de 29 de marzo y en este esquema a los exclusivos fines de los mismos.

5. El análisis de riesgos del operador 5G deberá incluir una priorización y jerarquía de los riesgos en función de los siguientes parámetros:

a) Afectación a un elemento crítico de la red pública 5G.

b) Tipo de recurso, infraestructura y servicio que pueda verse afectado.

c) Afectación a la integridad y mantenimiento técnico de la red o a la continuidad del servicio.

d) Capacidad de detección y recuperación.

e) Número y tipo de usuarios afectados.

f) Tipo de información cuya integridad haya podido verse comprometida.

6. Un nuevo análisis de riesgos por el operador 5G debe ser llevado a cabo y ser remitido al Ministerio para la Transformación Digital y de la Función Pública antes del 1 de octubre de 2024, y, a continuación, cada dos años o cuando le sea requerido para ello por el Ministerio para la Transformación Digital y de la Función Pública siempre que se hayan producido cambios significativos en las infraestructuras 5G utilizadas o servicios 5G prestados que induzcan a pensar que las medidas de seguridad adoptadas pudieran haber perdido eficacia.

1. Los suministradores 5G deben analizar los riesgos de los equipos de telecomunicación, hardware y software y servicios auxiliares que intervengan en el funcionamiento u operación de redes 5G o en la prestación de servicios 5G, detectando vulnerabilidades y amenazas que le afecten tanto a la gestión de la empresa como a dichos equipos, hardware, software y servicios.

2. Los suministradores 5G deberán aportar este análisis de riesgos al Ministerio para la Transformación Digital y de la Función Pública, cuando sea requeridos para ello. Asimismo, los suministradores 5G deberán aportar los análisis de riesgos a los operadores 5G a los que suministre de conformidad con lo dispuesto en el artículo 18.4.

3. No obstante lo dispuesto en el apartado anterior, los suministradores 5G que hayan sido calificados de alto riesgo o de riesgo medio deberán remitir al Ministerio para la Transformación Digital y de la Función Pública un análisis de riesgos de sus equipos, productos o servicios involucrados en las redes y servicios 5G en el plazo de seis meses a contar desde que hayan sido calificados de alto riesgo o de riesgo medio.

4. Los suministradores 5G que sean calificados de alto riesgo o de riesgo medio deberán llevar a cabo el análisis de riesgos cada dos años y remitirlo al Ministerio para la Transformación Digital y de la Función Pública o cuando le sea requerido para ello por el Ministerio para la Transformación Digital y de la Función Pública o siempre que se hayan producido cambios significativos en las infraestructuras 5G utilizadas o servicios 5G prestados que induzcan a pensar que las medidas de seguridad adoptadas pudieran haber perdido eficacia.

5. Los suministradores 5G son los responsables de los análisis de riesgos que efectúen y del cumplimiento de las obligaciones de información y remisión de documentación establecidos en este artículo.

1. Los usuarios corporativos 5G que tengan otorgados derechos de uso del dominio público radioeléctrico para instalar, desplegar o explotar una red privada 5G o prestar servicios 5G para fines profesionales o en autoprestación deberán analizar los riesgos de las redes y servicios 5G, detectando vulnerabilidades y amenazas que afecten a los elementos de red, infraestructuras, recursos, facilidades y servicios que empleen o provean en la instalación, despliegue y explotación de redes privadas 5G o en la prestación de servicios 5G en autoprestación.

2. Los usuarios corporativos 5G mencionados en el apartado anterior deberán aportar este análisis de riesgos al Ministerio para la Transformación Digital y de la Función Pública, cuando sean requeridos para ello.

1. El Ministerio para la Transformación Digital y de la Función Pública podrá recabar de los sujetos obligados la información necesaria para el análisis de riesgos.

2. Los sujetos obligados deben proporcionar la información en el plazo de quince días hábiles a contar desde el día siguiente al de la notificación del requerimiento de información.

3. El incumplimiento de los requerimientos de información formulados conforme a lo indicado en el apartado anterior cuando haya pasado un mes desde la finalización del plazo dado para su cumplimiento es calificado como infracción grave.

4. Se garantizará la confidencialidad de la información que los sujetos obligados proporcionen sobre el análisis de riesgos y que no podrá ser utilizada para una finalidad distinta del cumplimiento de los objetivos y obligaciones establecidas en el Real Decreto-ley 7/2022, de 29 de marzo, en este esquema y en los actos que se dicten en ejecución de ambas disposiciones.

1. Las medidas a las que se hace referencia en este esquema se fundamentan en un enfoque basado en compendiar los riesgos cuya prevención, detección y mitigación o eliminación tenga por objeto proteger los sistemas, redes y servicios 5G, e incluirán al menos los siguientes elementos:

a) Las políticas de seguridad de los sistemas, redes y servicios 5G.

b) Análisis de riesgos.

c) La gestión de incidentes.

d) La continuidad de las actividades, como la gestión de copias de seguridad y la recuperación en caso de catástrofe, y la gestión de crisis.

e) La seguridad de la cadena de suministro y, en su caso, la estrategia de diversificación, cuando proceda.

f) La seguridad en la adquisición, el desarrollo y el mantenimiento de los sistemas y redes 5G.

g) Las políticas y procedimientos relativos a la utilización de la criptografía y, en su caso, de cifrado.

h) La seguridad de los recursos humanos, las políticas de control de acceso y la gestión de activos.

i) El uso de soluciones de autenticación, comunicaciones de voz, vídeo y texto seguras y sistemas seguros de comunicaciones de emergencia, cuando proceda.

j) El uso de componentes certificados.

k) La protección de servicios y datos en la nube.

l) La monitorización de sistemas, redes y servicios.

m) La seguridad física.

n) La protección de la información.

ñ) La realización de evaluaciones periódicas de vulnerabilidades y pruebas de penetración para identificar y resolver o mitigar estas vulnerabilidades antes de que puedan ser explotadas.

2. Los sujetos obligados deberán adoptar medidas técnicas y de organización adecuadas para gestionar los riesgos existentes en la instalación, despliegue y explotación de redes 5G y en la prestación de servicios 5G, con base en lo establecido en el Real decreto-ley 7/2022, de 29 de marzo, en este Esquema y en los actos que se dicten en ejecución de ambas disposiciones.

1. Los operadores 5G deberán garantizar la instalación, despliegue y explotación seguros de redes públicas 5G y la prestación segura de servicios 5G disponibles al público mediante la aplicación de técnicas y procedimientos de operación y supervisión que garanticen la seguridad de redes y servicios 5G, así como el cumplimiento de la normativa en esta materia.

2. Los operadores 5G tienen las siguientes obligaciones de seguridad dirigidas a mitigar riesgos:

a) Adoptar medidas técnicas y operativas para garantizar la integridad física y lógica de las redes 5G o cualesquiera de sus elementos, infraestructuras y recursos, así como la continuidad en la prestación de servicios 5G.

b) Adoptar planes y medidas de contingencia específicas para asegurar la continuidad de otros servicios esenciales para la sociedad que dependan de las redes y servicios 5G.

c) Seleccionar e identificar a las personas, ya sea personal propio o de empresas contratadas, que puedan acceder a los activos físicos y lógicos de la red, y realizar el mantenimiento de registros de acceso.

d) Mantener las credenciales de usuario para el acceso a la red en posesión del operador.

e) Utilizar únicamente productos, recursos, servicios o sistemas certificados para la operación de las redes 5G, o en alguna de sus partes o elementos.

En particular, exigirán de los suministradores la certificación del esquema GSMA Network Equipment Security Assurance Scheme (NESAS) y las SCAS (Security Assurance Specification), de estos productos, recursos, servicios o sistemas certificado.

f) También exigirán de los suministradores los certificados de conformidad de estos elementos con los Esquemas Europeos de Certificación que puedan desarrollarse bajo el Reglamento 2019/881, del Parlamento Europeo y del Consejo, de 17 de abril de 2019, relativo a ENISA (Agencia de la Unión Europea para la Ciberseguridad) y a la certificación de la ciberseguridad de las tecnologías de la información y la comunicación, bajo la normativa de requisitos horizontales de ciberseguridad para productos con elementos digitales o bajo cualquier otra legislación relacionada de la UE o nacional.

g) Cumplir las normas o especificaciones técnicas aplicables a redes y sistemas de información, de conformidad con las normas nacionales, europeas e internacionales.

Especialmente, se deberán cumplir con las medidas de seguridad aplicables a sistemas de información de categoría Alta contempladas en el Real Decreto 311/2022, de 3 de mayo, por el que se regula el Esquema Nacional de Seguridad o en el Perfil de Cumplimiento Específico que resultara de aplicación o, en su caso, las recogidas en la norma técnica 27002:2022: Seguridad de la Información, ciberseguridad y protección de la privacidad-controles de seguridad de la información, de no estar comprendidas en el ámbito de aplicación del Esquema Nacional de Seguridad o en el Perfil de Cumplimiento Específico que resultara de aplicación.

h) Cumplir con los esquemas europeos de certificación de productos, servicios o sistemas, sean o no específicos de la tecnología 5G, que se empleen en la operación o explotación de redes y servicios 5G.

i) Hacer uso de herramientas y metodologías de análisis y gestión de riesgos reconocidas nacional o internacionalmente.

j) Someterse, a su costa, a una auditoría de seguridad ordinaria, al menos cada dos años, que verifique el cumplimiento de los requerimientos del ENS 5G.

Con carácter extraordinario, deberá realizarse dicha auditoría siempre que se produzcan modificaciones sustanciales que puedan repercutir en las medidas de seguridad requeridas. La realización de la auditoria extraordinaria determinará la fecha de cómputo para el cálculo de los dos años, establecidos para la realización de la siguiente auditoría regular ordinaria, indicados en el párrafo anterior.

El informe de auditoría deberá dictaminar sobre el grado de cumplimiento de este real decreto identificando los hallazgos de cumplimiento e incumplimiento detectados. Deberá, igualmente, incluir los criterios metodológicos de auditoría utilizados, el alcance y el objetivo de la auditoría, y los datos, hechos y observaciones en que se basen las conclusiones formuladas.

El resultado de esta auditoría será presentado al Ministerio para la Transformación Digital y de la Función Pública con una periodicidad bienal.

k) Establecer procedimientos apropiados para abordar las vulnerabilidades cuando se detecten.

l) Exigir a sus suministradores el cumplimiento de estándares de seguridad, desde el diseño de los productos y servicios hasta su puesta en funcionamiento.

m) Controlar su propia cadena de suministro y la estrategia de diversificación que haya diseñado.

n) Colaborar con el Centro de Operaciones de Seguridad 5G de referencia a que se refiere el artículo 41 para enviar los datos requeridos para la detección del estado de la ciberseguridad de las redes y servicios 5G en tiempo real.

3. En particular, los operadores 5G que sean titulares o exploten elementos críticos de una red pública 5G tienen adicionalmente las siguientes obligaciones:

a) Deberán diseñar una estrategia de diversificación en la cadena de suministro de los equipos de telecomunicación, sistemas de transmisión, equipos de conmutación o encaminamiento y demás recursos que permitan el transporte de señales en una red pública 5G que dé cumplimiento a lo dispuesto en el artículo 17.

b) No podrán utilizar en los elementos críticos de red equipos de telecomunicación, sistemas de transmisión, equipos de conmutación o encaminamiento y demás recursos, que permitan el transporte de señales, hardware, software o servicios auxiliares de suministradores que hayan sido calificados de alto riesgo conforme a lo dispuesto en el artículo 15.

c) No podrán utilizar en la red de acceso radio de una red pública 5G equipos de telecomunicación, sistemas de transmisión, equipos de conmutación o encaminamiento y demás recursos, que permitan el transporte de señales, hardware, software o servicios auxiliares de suministradores que hayan sido calificados de alto riesgo, en aquellas estaciones radioeléctricas con las que se proporcione cobertura en las ubicaciones, áreas y centros que se hayan identificado conforme a lo establecido en el artículo 16.

d) Deberán ubicar los elementos críticos de una red pública 5G dentro del territorio nacional, sin perjuicio de lo establecido en el artículo 6.

Estas obligaciones se aplican de forma exclusiva a los elementos de la red de acceso radio 5G según la definición del 3GPP mencionada en el anexo I.

4. Los operadores 5G que sean titulares o exploten elementos críticos de una red pública 5G deberán remitir al Ministerio para la Transformación Digital y de la Función Pública una nueva estrategia de diversificación en la cadena de suministro antes del 1 de octubre de 2024.

Asimismo, la estrategia de diversificación en la cadena de suministro deberá ser remitida al Ministerio para la Transformación Digital y de la Función Pública cada vez que sea objeto de modificación.

Igualmente, los operadores 5G que sean titulares o exploten elementos críticos de una red pública 5G deberán remitir al Ministerio para la Transformación Digital y de la Función Pública antes del 1 de octubre de cada año información sobre el estado de ejecución de la estrategia de diversificación en la cadena de suministro o cuando le sea requerido para ello por el Ministerio para la Transformación Digital y de la Función Pública siempre que se hayan producido cambios significativos en las infraestructuras 5G utilizadas o servicios 5G prestados que induzcan a pensar que las medidas de seguridad adoptadas pudieran haber perdido eficacia.

5. Los operadores 5G deberán remitir al Ministerio para la Transformación Digital y de la Función Pública una nueva descripción de las medidas técnicas y organizativas diseñadas y aplicadas para gestionar y mitigar los riesgos antes del 1 de octubre de 2024 y, a continuación, cada dos años o cuando le sea requerido para ello por el Ministerio para la Transformación Digital y de la Función Pública siempre que se hayan producido cambios significativos en las infraestructuras 5G utilizadas o servicios 5G prestados que induzcan a pensar que las medidas de seguridad adoptadas pudieran haber perdido eficacia.

1. Los suministradores 5G deberán garantizar la seguridad de los equipos de telecomunicación, hardware, software o servicios auxiliares que proporcionen y que sean objeto de uso por las redes y servicios 5G.

2. Los suministradores 5G tienen las siguientes obligaciones de seguridad dirigidas a mitigar riesgos:

a) Cumplir estándares de seguridad desde el diseño de los equipos, productos y servicios hasta su puesta en funcionamiento.

En particular, es de aplicación la norma técnica ISO/IEC 27001: Gestión de Seguridad de la Información.

b) Reforzar la integridad del software, actualización y gestión de parches. Las partes implicadas acordarán los mecanismos para las actualizaciones periódicas de software y para dar respuesta a las vulnerabilidades de seguridad considerando el ciclo de vida de los equipos y el nivel de exposición a vulnerabilidades y los criterios de evaluación ajustados del mismo.

Acreditar la certificación de los productos, recursos, servicios o sistemas para la operación de las redes 5G, o en alguna de sus partes o elementos. En particular, deberán cumplir con la certificación del esquema GSMA Network Equipment Security Assurance Scheme (NESAS) y las SCAS (Security Assurance Specification), para los elementos de la red 5G que resulte de aplicación y para los restantes cualquier otro esquema de aseguramiento de la seguridad equiparable.

También deberán disponer, en su caso, de las certificaciones recogidas en los Esquemas Europeos de Certificación que puedan desarrollarse bajo el Reglamento 2019/881, del Parlamento Europeo y del Consejo, de 17 de abril de 2019, relativo a ENISA (Agencia de la Unión Europea para la Ciberseguridad), bajo la normativa de requisitos horizontales de ciberseguridad para productos con elementos digitales o bajo cualquier otra legislación relacionada de la UE o nacional.

Estas certificaciones deberán ser aportadas a los operadores para que den cumplimiento a lo establecido en el artículo 23, así como al Ministerio para la Transformación Digital y de la Función Pública.

c) Cumplir las normas o especificaciones técnicas aplicables a redes y sistemas de información, de conformidad con las normas nacionales, europeas e internacionales.

Especialmente, se deberán cumplir las medidas de seguridad aplicables a sistemas de información de categoría Alta contempladas en el Real Decreto 311/2022, de 3 de mayo, por el que se regula el Esquema Nacional de Seguridad o en el Perfil de Cumplimiento Específico que resultara de aplicación o, en su caso, las recogidas en la norma técnica 27002:2022: Seguridad de la Información, ciberseguridad y protección de la privacidad-controles de seguridad de la información, de no estar comprendidas en el ámbito de aplicación del Esquema Nacional de Seguridad o en el Perfil de Cumplimiento Específico que resultara de aplicación.

d) Garantizar la aplicación de medidas de seguridad técnicas y organizativas estándar a través de un sistema de certificación.

e) Efectuar una auditoría de seguridad de sus equipos, productos y servicios.

En particular, los suministradores 5G deben presentar al Ministerio para la Transformación Digital y de la Función Pública con una periodicidad bienal una auditoria sobre la aplicación del esquema de certificación GSMA Network Equipment Security Assurance Scheme (NESAS) y las SCAS (Security Assurance Specification), para los elementos de la red 5G que resulte de aplicación y para los restantes elementos cualquier otro esquema de aseguramiento de la seguridad equiparable, además de la norma técnica ISO/IEC 27001: Gestión de Seguridad de la Información, el Real Decreto 311/2022, de 3 de mayo, por el que se regula Esquema Nacional de Seguridad, o en el Perfil de Cumplimiento Específico que resultara de aplicación, en la categoría de seguridad Alta, en caso de fabricar, importar, distribuir o prestar cualesquiera otros servicios, en redes públicas 5G.

Además, deberán someterse, a su costa, a una auditoría de seguridad ordinaria, al menos cada dos años, que verifique el cumplimiento de los requerimientos del ENS 5G.

Con carácter extraordinario, deberá realizarse dicha auditoría siempre que se produzcan modificaciones sustanciales que puedan repercutir en las medidas de seguridad requeridas. La realización de la auditoria extraordinaria determinará la fecha de cómputo para el cálculo de los dos años, establecidos para la realización de la siguiente auditoría regular ordinaria, indicados en el párrafo anterior.

El informe de auditoría deberá dictaminar sobre el grado de cumplimiento de este real decreto identificando los hallazgos de cumplimiento e incumplimiento detectados. Deberá, igualmente, incluir los criterios metodológicos de auditoría utilizados, el alcance y el objetivo de la auditoría, y los datos, hechos y observaciones en que se basen las conclusiones formuladas.

El resultado de esta auditoría será presentado al Ministerio para la Transformación Digital y de la Función Pública con una periodicidad bienal.

f) Proporcionar información sobre posibles injerencias de terceros en el diseño, operación y funcionamiento de sus equipos, productos y servicios.

g) Proporcionar a los operadores 5G y usuarios corporativos 5G la información y acreditar el cumplimiento de estándares de seguridad de equipos, productos y servicios que suministren. Colaborar para realizar una correcta monitorización o detección de la ciberseguridad por parte de los Centros de Operaciones de Seguridad 5G que puedan crear los sujetos obligados.

3. Los suministradores 5G deberán aportar al Ministerio para la Transformación Digital y de la Función Pública una descripción de las medidas técnicas y organizativas diseñadas y aplicadas para detectar, gestionar y mitigar los riesgos, cuando sean requeridos para ello.

4. No obstante lo dispuesto en el apartado anterior, los suministradores 5G que hayan sido calificados de alto riesgo o de riesgo medio deberán remitir al Ministerio para la Transformación Digital y de la Función Pública un informe de las medidas técnicas y organizativas diseñadas y aplicadas para gestionar y mitigar los riesgos en el plazo de seis meses a contar desde que hayan sido calificados de alto riesgo o de riesgo medio.

5. Los suministradores 5G de alto riesgo y de riesgo medio deberán remitir al Ministerio para la Transformación Digital y de la Función Pública cada dos años una descripción de las medidas técnicas y organizativas diseñadas y aplicadas para detectar, gestionar y mitigar los riesgos, o cuando le sea requerido para ello por el Ministerio para la Transformación Digital y de la Función Pública siempre que se hayan producido cambios significativos en las infraestructuras 5G utilizadas o servicios 5G prestados que induzcan a pensar que las medidas de seguridad adoptadas pudieran haber perdido eficacia.

6. Los suministradores 5G son los responsables de la definición y ejecución de las medidas de mitigación de riesgos que lleven a cabo y del cumplimiento de las obligaciones de información y remisión de documentación establecidos en este artículo.

1. Los usuarios corporativos 5G que tengan otorgados derechos de uso del dominio público radioeléctrico para instalar, desplegar o explotar una red privada 5G o prestar servicios 5G para fines profesionales o en autoprestación deberán garantizar la instalación, despliegue y explotación seguros de redes privadas 5G y prestación segura de servicios 5G en autoprestación mediante la aplicación de técnicas y procedimientos de operación y supervisión que garanticen la seguridad de las redes y servicios 5G.

2. Los usuarios corporativos 5G mencionados deberán aportar al Ministerio para la Transformación Digital y de la Función Pública una descripción de las medidas técnicas y organizativas diseñadas y aplicadas para gestionar y mitigar los riesgos, cuando sean requeridos para ello.

1. Las Administraciones públicas incluidas en el ámbito de aplicación de este esquema deberán adoptar medidas técnicas y de organización adecuadas para gestionar los riesgos existentes en la instalación, despliegue y explotación de redes 5G y en la prestación de servicios 5G.

2. En particular, las administraciones públicas que quieran llevar a cabo la instalación, despliegue y explotación de redes 5G, ya sean públicas o privadas, o la prestación de servicios 5G, disponibles al público o en autoprestación, no podrán, por razones de seguridad nacional, utilizar equipos, productos y servicios proporcionados por suministradores de alto riesgo o riesgo medio.

3. Cada órgano o entidad de la Administración pública incluida en el ámbito de aplicación de este esquema contará con una política de seguridad referida a los sistemas, redes y servicios 5G, formalmente aprobada por el órgano competente. Esta política de seguridad podrá determinar la inclusión de la totalidad o una parte de órganos administrativos o entidades pertenecientes al sector público institucional en el ámbito de aplicación de una sola política de seguridad.

1. Los sujetos obligados podrán constituir Centros de Operaciones de Seguridad 5G, que adoptarán medidas técnicas, operativas y de organización adecuadas y proporcionadas para garantizar la preparación, la capacidad de respuesta y la recuperación frente a incidentes, incluida la cooperación entre los sectores público y privado, así como para gestionar los riesgos que se planteen para la seguridad de los sistemas, redes y servicios 5G, para lo que deberán adoptar medidas para gestionar estos riesgos conforme a lo previsto en este esquema.

2. Las medidas a las que se hace referencia en el apartado anterior se fundamentarán en un enfoque holístico de los riesgos, la probabilidad de que produzcan los incidentes y su gravedad, incluidas sus repercusiones sociales y económicas, e incluirán, al menos, los siguientes elementos:

a) Las políticas de seguridad de cada elemento de la red y su correspondiente análisis de riesgos.

b) El procedimiento de gestión en caso de incidentes.

c) El análisis de la continuidad de las actividades, la gestión de copias de seguridad y la recuperación en caso de catástrofe, y la gestión de crisis.

d) La seguridad de la cadena de suministro, incluidos los aspectos de seguridad relativos a las relaciones entre cada sujeto obligado y sus proveedores o prestadores de servicios directos.

e) La seguridad en la adquisición, el desarrollo y el mantenimiento de los sistemas, redes y servicios 5G, incluida la gestión y divulgación de las vulnerabilidades.

f) Las políticas y los procedimientos para evaluar la eficacia de las medidas para la gestión de riesgos de ciberseguridad.

g) Las prácticas básicas de ciberhigiene y formación en ciberseguridad.

h) Las políticas y procedimientos relativos a la utilización de criptografía y, en su caso, de cifrado.

i) La seguridad de los recursos humanos, las políticas de control de acceso y la gestión de activos.

j) El uso de soluciones de autenticación multifactorial o de autenticación continua, comunicaciones de voz, vídeo y texto y sistemas seguros de comunicaciones de emergencia en la entidad, cuando proceda.

k) La monitorización o detección de la ciberseguridad en las redes y servicios 5G y entre sus componentes o su relación con otras redes.

3. Los sujetos obligados y los Centros de Operaciones de Seguridad 5G creados deberán colaborar y cooperar con el Centro de Operaciones de Seguridad 5G de referencia a que se refiere el artículo 41 en el desarrollo de sus funciones, a través de, entre otras, de las siguientes actuaciones:

a) Establecer mecanismos seguros de intercambio de información.

b) Llevar a cabo reuniones periódicas para tratar, entre otros asuntos, el estado de situación de la ciberseguridad 5G y estudiar posibles mejoras.

c) Designar una persona que ejercerá como punto de contacto con los responsables de la seguridad de la información nombrados por los sujetos obligados del sector de las telecomunicaciones en virtud del artículo 7 del RD 43/2021, por el que desarrolla el Real Decreto-ley 12/2018, de 7 de septiembre, de seguridad de las redes y sistemas de información.

1. La notificación de incidentes será llevada a cabo según los términos establecidos en el Real Decreto-ley 12/2018, de 7 de septiembre, de seguridad de las redes y sistemas de información y en el Real Decreto 43/2021, de 26 de enero, por el que se desarrolla el Real Decreto-ley 12/2018, de 7 de septiembre, de seguridad de las redes y sistemas de información, o en base a la normativa que pudiera remplazar a esta regulación fruto de la transposición de la Directiva (UE) 2022/2555 del Parlamento Europeo y del Consejo, de 14 de diciembre de 2022, relativa a las medidas destinadas a garantizar un elevado nivel común de ciberseguridad en toda la Unión.

2. El INCIBE-CERT, del Instituto Nacional de Ciberseguridad de España, prestará los servicios de respuesta a incidentes de seguridad que se produzcan en los sistemas, redes y servicios 5G de los sujetos obligados que no sean entidades del Sector Público y, en consecuencia, no estén incluidos en el ámbito subjetivo de aplicación de la Ley 40/2015, de 1 de octubre, de Régimen Jurídico del Sector Público.

A tal efecto, en el ejercicio de este cometido, INCIBE-CERT ejercerá las funciones e implementará los procedimientos oportunos en los términos indicados en el Real Decreto-ley 12/2018, de 7 de septiembre, de seguridad de las redes y sistemas de información y en el Real Decreto 43/2021, de 26 de enero, por el que se desarrolla el Real Decreto-ley 12/2018, de 7 de septiembre, de seguridad de las redes y sistemas de información.

3. El CCN-CERT prestará los servicios de respuesta a incidentes de seguridad que se produzcan en los sistemas, redes y servicios 5G de los sujetos obligados que sean entidades del Sector Público y, en consecuencia, estén incluidos en el ámbito subjetivo de aplicación de la Ley 40/2015, de 1 de octubre, de Régimen Jurídico del Sector Público.

A tal efecto, en el ejercicio de este cometido, CCN-CERT ejercerá las funciones e implementará los procedimientos oportunos en los términos indicados en el Real Decreto-ley 12/2018, de 7 de septiembre, de seguridad de las redes y sistemas de información y en el Real Decreto 43/2021, de 26 de enero, por el que se desarrolla el Real Decreto-ley 12/2018, de 7 de septiembre, de seguridad de las redes y sistemas de información.

4. El ESPDEF-CERT, del Mando Conjunto del Ciberespacio, cooperará con el CCN-CERT y el INCIBE-CERT en aquellas situaciones que éstos requieran en apoyo de los operadores 5G y, necesariamente, en aquellos operadores que tengan incidencia en la Defensa Nacional.

5. La cooperación y coordinación oportunas entre INCIBE-CERT, CCN-CERT y ESPDEF-CERT se llevará a cabo conforme a lo indicado en el Real Decreto-ley 12/2018, de 7 de septiembre, de seguridad de las redes y sistemas de información y en el Real Decreto 43/2021, de 26 de enero, por el que se desarrolla el Real Decreto-ley 12/2018, de 7 de septiembre, de seguridad de las redes y sistemas de información.

6. Mediante orden del Ministerio para la Transformación Digital y de la Función Pública se establecen la tipología de incidentes y los protocolos de actuación y comunicación para que el Ministerio para la Transformación Digital y de la Función Pública, a través del Centro de Operaciones de Seguridad 5G de referencia, conozca de los incidentes de seguridad que se produzcan en los sistemas, redes y servicios 5G de los sujetos obligados.

En el cumplimiento de las obligaciones establecidas en los artículos anteriores, los sujetos obligados tendrán en cuenta y aplicarán lo establecido en el Real Decreto-ley 7/2022, de 29 de marzo, en este esquema y en los actos que se dicten en ejecución de ambas disposiciones.

1. El Ministerio para la Transformación Digital y de la Función Pública podrá recabar de los sujetos obligados la información necesaria para la gestión de riesgos.

2. Los sujetos obligados deben proporcionar la información en el plazo de quince días hábiles a contar desde el día siguiente al de la notificación del requerimiento de información.